.jpg)

Versi baru spyware Android 'Mandrake' telah ditemukan di lima aplikasi yang diunduh 32.000 kali dari Google Play, toko aplikasi resmi platform tersebut.

Bitdefender pertama kali didokumentasikan Mandrake pada tahun 2020, dengan para peneliti menyoroti kemampuan mata-mata malware yang canggih dan mencatat bahwa malware tersebut telah beroperasi di alam liar setidaknya sejak tahun 2016.

Kaspersky kini melaporkan bahwa varian baru Mandrake memiliki fitur pengaburan dan penghindaran yang lebih baik menyelinap ke Google Play melalui lima aplikasi yang dikirimkan ke toko pada tahun 2022.

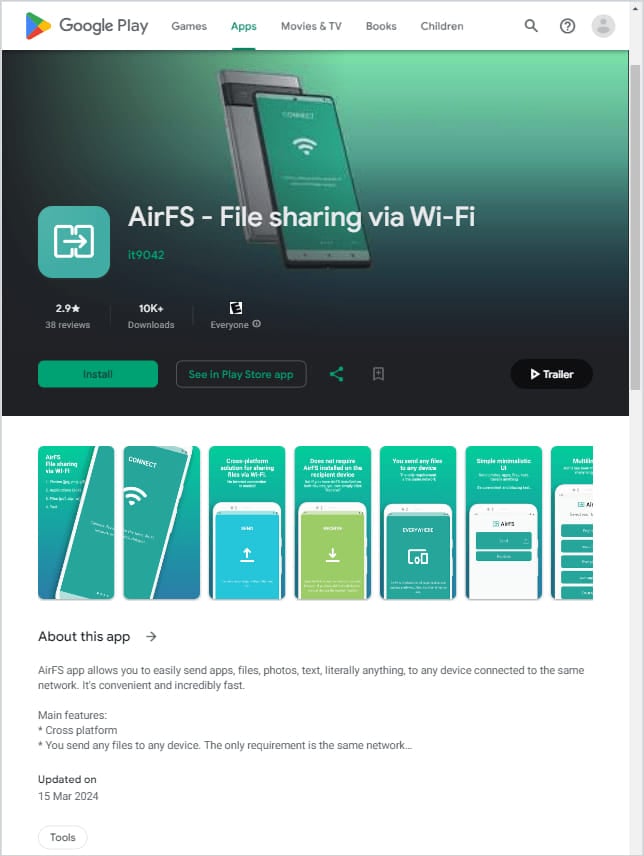

Aplikasi tersebut tetap tersedia setidaknya selama satu tahun, sementara yang terakhir, AirFS, yang paling sukses dalam hal popularitas dan infeksi, dihapus pada akhir Maret 2024.

Sumber: Kaspersky

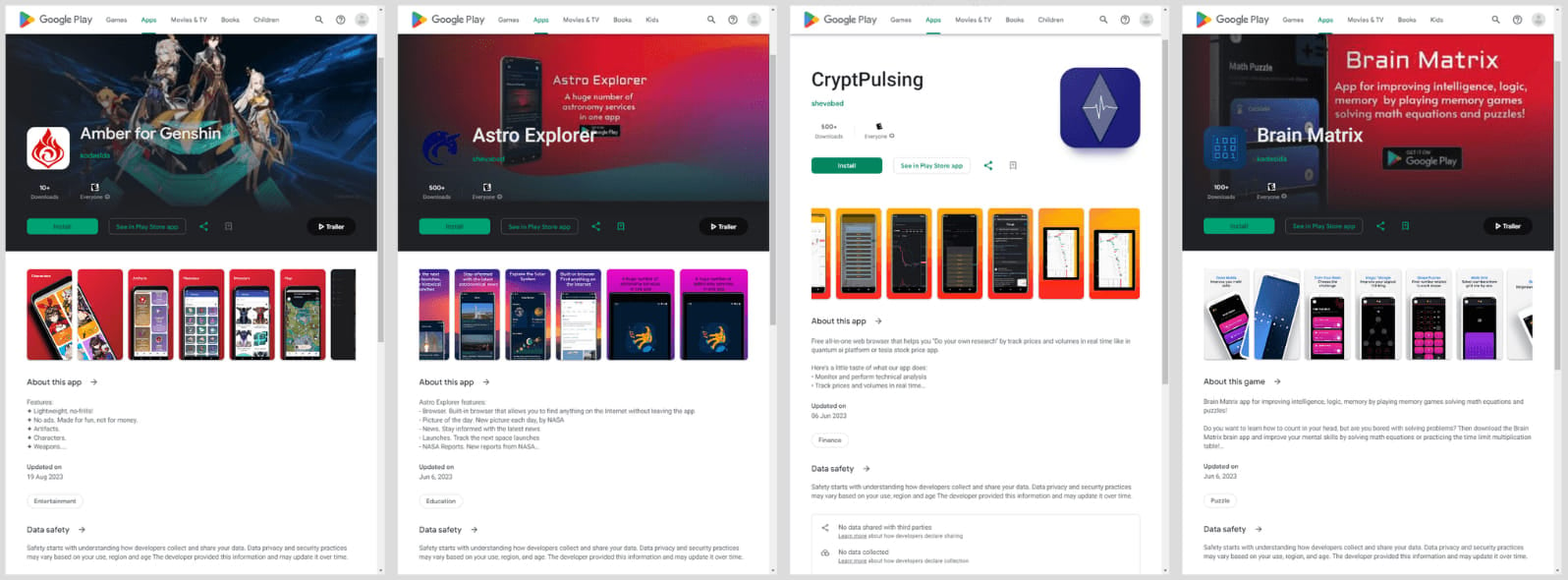

Kaspersky mengidentifikasi lima aplikasi pembawa Mandrake sebagai berikut:

- AirFS – Berbagi file melalui Wi-Fi oleh it9042 (30.305 unduhan antara 28 April 2022 dan 15 Maret 2024)

- Penjelajah Astro oleh shevabad (718 unduhan dari 30 Mei 2022 hingga 6 Juni 2023)

- Amber oleh kodaslda (19 unduhan antara 27 Februari 2022 dan 19 Agustus 2023)

- Pulsa Kripto oleh shevabad (790 unduhan dari 2 November 2022 hingga 6 Juni 2023)

- Matriks Otak oleh kodaslda (259 unduhan antara 27 April 2022 dan 6 Juni 2023)

Perusahaan keamanan siber mengatakan sebagian besar unduhan berasal dari Kanada, Jerman, Italia, Meksiko, Spanyol, Peru, dan Inggris.

Sumber: Kaspersky

Menghindari deteksi

Tidak seperti malware Android pada umumnya, yang menempatkan logika jahat dalam berkas DEX aplikasi, Mandrake menyembunyikan tahap awalnya dalam pustaka asli, 'libopencv_dnn.so,' yang sangat mengaburkan menggunakan OLLVM.

Setelah aplikasi berbahaya diinstal, perpustakaan mengekspor fungsi untuk mendekripsi DEX pemuat tahap kedua dari folder asetnya dan memuatnya ke dalam memori.

Tahap kedua meminta izin untuk menggambar overlay dan memuat pustaka asli kedua, 'libopencv_java3.so,' yang mendekripsi sertifikat untuk komunikasi aman dengan server perintah dan kontrol (C2).

Setelah berkomunikasi dengan C2, aplikasi mengirimkan profil perangkat dan menerima komponen inti Mandrake (tahap ketiga) jika dianggap sesuai.

Setelah komponen inti diaktifkan, spyware Mandrake dapat melakukan berbagai aktivitas jahat, termasuk pengumpulan data, perekaman dan pemantauan layar, eksekusi perintah, simulasi gesekan dan ketukan pengguna, pengelolaan berkas, dan instalasi aplikasi.

Khususnya, pelaku ancaman dapat mendorong pengguna untuk memasang APK berbahaya lebih lanjut dengan menampilkan pemberitahuan yang meniru Google Play, dengan harapan dapat mengelabui pengguna agar memasang file yang tidak aman melalui proses yang tampaknya dapat dipercaya.

Kaspersky mengatakan malware tersebut juga menggunakan metode instalasi berbasis sesi untuk melewati batasan Android 13 (dan yang lebih baru) pada penginstalan APK dari sumber tidak resmi.

Seperti malware Android lainnya, Mandrake dapat meminta pengguna untuk memberikan izin untuk berjalan di latar belakang dan menyembunyikan ikon aplikasi dropper pada perangkat korban, yang beroperasi secara diam-diam.

Versi terbaru malware ini juga dilengkapi dengan fitur batter evasion, kini secara khusus memeriksa keberadaan Frida, sebuah perangkat instrumentasi dinamis yang populer di kalangan analis keamanan.

Ia juga memeriksa status root perangkat, mencari biner tertentu yang terkait dengannya, memverifikasi apakah partisi sistem dipasang sebagai hanya-baca, dan memeriksa apakah pengaturan pengembangan dan ADB diaktifkan pada perangkat.

Ancaman Mandrake masih ada, dan meskipun lima aplikasi yang diidentifikasi sebagai dropper oleh Kaspersky tidak lagi tersedia di Google Play, malware tersebut dapat kembali melalui aplikasi baru yang lebih sulit dideteksi.

Pengguna Android disarankan untuk hanya menginstal aplikasi dari penerbit yang memiliki reputasi baik, memeriksa komentar pengguna sebelum menginstal, menghindari pemberian permintaan izin berisiko yang tampaknya tidak terkait dengan fungsi aplikasi, dan memastikan bahwa Play Protect selalu aktif.

Google menyampaikan pernyataan berikut tentang aplikasi berbahaya yang ditemukan di Google Play.

“Google Play Protect terus ditingkatkan dengan setiap aplikasi yang diidentifikasi. Kami selalu meningkatkan kemampuannya, termasuk deteksi ancaman langsung yang akan datang untuk membantu memerangi teknik pengaburan dan anti-penghindaran,” kata Google kepada BleepingComputer.

“Pengguna Android secara otomatis dilindungi terhadap versi malware yang diketahui ini oleh Google Play Protect, yang aktif secara default pada perangkat Android dengan Layanan Google Play. Google Play Protect dapat memperingatkan pengguna atau memblokir aplikasi yang diketahui menunjukkan perilaku berbahaya, bahkan ketika aplikasi tersebut berasal dari sumber di luar Play.”

.jpg?w=640&resize=640,0&ssl=1)